1 Einleitung

Whom NOT to trust? Eine Informationssammlung. How to protect yourself. Some tips. Work in progress…

WENN DER STAAT BEGINNT SICH KRIMINELLER METHODEN ZUR VERFOLGUNG VON KRIMINALITÄT ZU BEDIENEN…

Weil das Gesamtbild wichtig ist, wird diese Sammlung auch mit Methoden bei physischem Zugriff auf Geräte erweitert.

2 Protection

2.1 Grundannahmen

2.1.1 Fernzugriff

-

Ziel sind die meist verbreiteten Betriebssysteme (Windows, Android, iOS).

-

Verbreitung u.a. über Internetprovider.

-

Target No. 1: Smartphone Messengers.

-

Warum Quellen-TKÜ:

-

Verschlüsselte Kommunikation mit gängigen Telekommunikationsdiensten ist in der Regel nicht knackbar.

-

Es gibt in gängigen Betriebssystemen und Software keine Backdoors für Behörden.

-

2.1.2 Direkter Zugriff

…

2.2 Schutzmaßnahmen

2.2.1 Fernzugriff

-

Heimnetz mit einem zusätzlichen eigenem (WLAN-)Router mit alternativen Betriebssystem (z.B. OpenWRT) schützen.

-

Smartphones und Tablets:

-

Alternatives Betriebssystem nutzen.

-

iOS: Don’t Jailbreak.

-

-

Mobile Daten auf Smartphones und Tablets mit Android und iOS deaktivieren. Nur WLAN im geschützten Heimnetz (siehe Pkt. 1) nutzen.

2.2.2 Direkter Zugriff

…

3 Österreich

3.1 Presse & Medien

3.1.1 Fernzugriff

-

11.12.2019 | Muzayen Al-Youssef, Georg Pichler, derstandard.at | Bundestrojaner: Verfassungsgerichtshof kippt türkis-blaues Überwachungspaket – https://www.derstandard.at/story/2000112140618/bundestrojaner-verfassungsgerichtshof-kippt-tuerkis-blaues-ueberwachungspaket

-

30.05.2019 | Markus Sulzbacher, derstandard.at | „Kickl ließ Bundestrojaner als “geheim” einstufen – Staatliche Überwachungssoftware soll 2020 kommen, Informationen gibt es keine”

-

„Ab 1. April 2020 sollte der Bundestrojaner durch Österreich galoppieren und verschlüsselte Messenger-Dienste wie WhatsApp abhören. – derstandard.at/2000103962030/Ex-Innenminister-Kickl-liess-Bundestrojaner-als-geheim-einstufen”

-

-

02.12.2018 | fsc, derstandard.at | „Österreichische Behörden können problemlos iPhones hacken” – https://derstandard.at/2000089987759/Oesterreichische-Behoerden-koennen-problemlos-iPhones-hacken

-

Noch kein Bundestrojaner im Einsatz.

-

Anders ist das bei der Überwachung verschlüsselter Kommunikation. Um diese in Echtzeit auszulesen, ist ein Bundestrojaner nötig. Dieser wird momentan vom Innenministerium beschafft. Dort heißt es, dass ein “dualer Weg” beschritten wird. Einerseits soll “die Entwicklung einer eigenen Software in einem multinationalen Verbund und andererseits auch die Anschaffung von kommerziellen Lösungen” vorangetrieben werden.

-

3.1.2 Direkter Zugriff

-

02.12.2018 |fsc, derstandard.at | „Österreichische Behörden können problemlos iPhones hacken” – https://derstandard.at/2000089987759/Oesterreichische-Behoerden-koennen-problemlos-iPhones-hacken

-

Lösung des israelischen Herstellers Cellebrite, der auch das FBI und deutsche Behörden beliefert.

-

Das Innenministerium hat schon 2015 in einer Anfrage angegeben, Produkte von Cellebrite zu nutzen. Diese sollen ausschließlich im Terrorismusbereich zum Einsatz kommen.

-

Die genauen Angaben, die durch die BVT-Affäre nach außen drangen, zeigen, dass eine Verschlüsselung bei beschlagnahmten Geräten kein Problem darstellt.

-

4 Deutschland

4.1 Presse & Medien

-

17.09.2018 | Andre Meister, netzpolitik.org – “BKA-Dokument: Polizeibehörden wollen Staatstrojaner vor allem gegen Drogen einsetzen” – https://netzpolitik.org/2018/bka-dokument-polizeibehoerden-wollen-staatstrojaner-vor-allem-gegen-drogen-einsetzen/

-

19.06.2017 | Andre Meister, netzpolitik.org – “Staatstrojaner: Bundestag hat das krasseste Überwachungsgesetz der Legislaturperiode beschlossen” – https://netzpolitik.org/2017/staatstrojaner-bundestag-beschliesst-diese-woche-das-krasseste-ueberwachungsgesetz-der-legislaturperiode/

-

“Bald wird die Polizei gleich das ganze Smartphone hacken statt Telefonate abzuhören.”

-

Ausweitung auf diese Liste von Straftaten: https://www.gesetze-im-internet.de/stpo/__100a.html

-

Aus der Gesetzesbegründung aus dem Änderungsantrag:

-

“Eine Verpflichtung der Anbieter öffentlich zugänglicher Telekommunikationsdienste zur Herausgabe der automatisch generierten, temporären Schlüssel bzw. die Implementierung sogenannter Hintertüren für Behörden bereits in den Programmen durch deren Anbieter (back doors) ist derzeit nicht denkbar.”

-

Jeder Zugriff auf ein informationstechnisches System des Betroffenen zum Zweck der Aufbringung der Überwachungssoftware darf grundsätzlich nur auf technischem Wege oder mittels kriminalistischer List erfolgen. Eine Befugnis, die Wohnung des Betroffenen zu diesem Zweck heimlich zu betreten, ist mit der Befugnis nach § 100a Absatz 1 Satz 2 StPO nicht verbunden.”

-

-

- 14.08.2024 | Stefan Krempl, heise.de – “Bundestrojaner: BKA soll in Wohnungen einbrechen und so IT ausspähen dürfen” – https://www.heise.de/news/Bundestrojaner-BKA-soll-in-Wohnungen-einbrechen-und-so-IT-ausspaehen-duerfen-9835416.html

- “Innenministerin Faeser will dem BKA erlauben, in Wohnungen einzubrechen, um sie heimlich durchsuchen und Spähsoftware auf IT-Systemen installieren zu können. “

4.2 FinSpy

- 28.09.2020 | derStandard – “Finspy: Deutscher “Bundestrojaner” kann jetzt Mac OS und Linux unterwandern” – https://www.derstandard.at/story/2000120301990/finspy-deutscher-bundestrojaner-kann-jetzt-macos-und-linux-unterwandern

-

11.02.2018 | Erich Möchel – “Berüchtigte Spionagesuite „FinSpy“ wird deutscher Bundestrojaner” – http://fm4.orf.at/stories/2894711/

-

Eine nach deutschen Gesetzen modifizierte Version der „Finfisher“-Suite.

-

Im Sommer 2017 wurde eine neue, stark verbesserte FinSpy-Version von der slowakischen Sicherheitsfirma ESET entdeckt.

-

Das wohl Bedenklichste daran ist, dass sie vorwiegend über die Internetprovider der jeweiligen Zielpersonen verbreitet wurde.

-

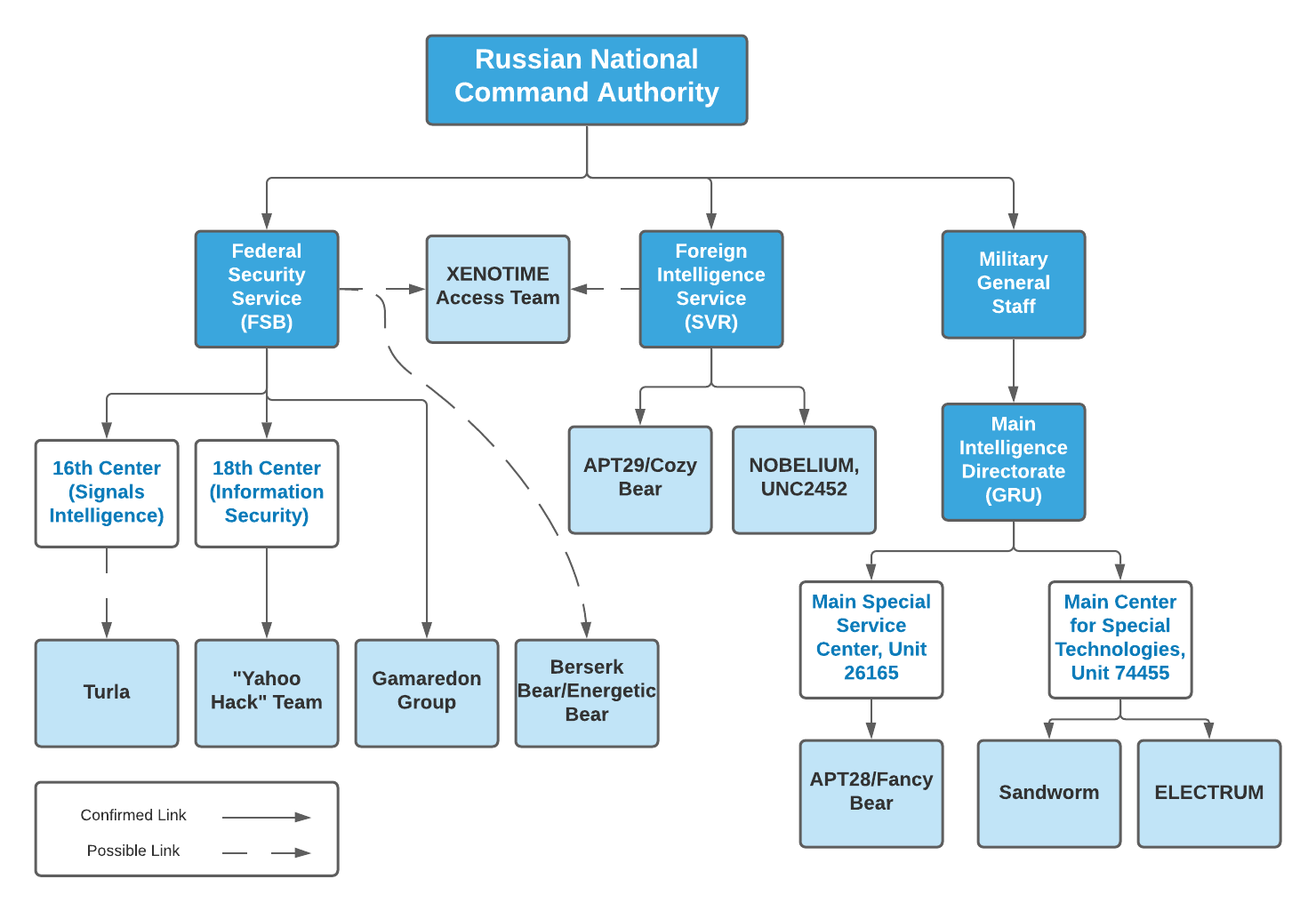

5 Russland

5.1 Presse & Medien

-

10.10.2018 | Erich Möchel, Radio FM4 – “Agentencoup der NATO erwischt Russland auf dem falschen Fuß” – https://fm4.orf.at/stories/2940657/

-

…gegebenfalls wurde ein- und derselbe Spionagetrojaner namens X-Agent eingesetzt…

-

5.2 X-Agent

-

https://en.wikipedia.org/wiki/X-Agent

-

Windows, Linux, iOS, or Android

-

In 2016, CrowdStrike identified an Android variant of the malware for the first time…

-

ESET obtained the X-Agent source code in 2015 and described its inner workings in a report released in October 2016: https://www.welivesecurity.com/wp-content/uploads/2016/10/eset-sednit-part-2.pdf

-

5.3 Fancy Bear / APT 28

Russische Cybertruppe.

https://en.wikipedia.org/wiki/Fancy_Bear

5.3.1 LoJax

First documented use of UEFI rootkit in the wild.

6 Nordkorea

6.1 Presse & Medien

-

14.11.2018 | Erich Möchel, Radio FM4 – “Nordkoreas Cybertruppen auf Raubzug bei globalen Banken” – https://fm4.orf.at/stories/2947350/

-

Codename „Fastcash”

-

Lazarus Group, alias „Hidden Cobra“

-

Symantec: https://www.symantec.com/blogs/threat-intelligence/fastcash-lazarus-atm-malware

-

„Spearphishing“-Angriffe via E-Mail auf individuelle Techniker

-

Park Jin Hyok

-

Bangladesh Bank 2016: Attack via Phishing-Mails („Bewerbungsschreiben” mit angehängten „Lebensläufen” als .zip-Datei)

-

-

6.2 Hacking Groups

6.2.1 Lazarus Group, alias „Hidden Cobra”

Campaigns: Fastcash 2018

6.2.2 Park Jin Hyok

Campaigns: Sony 2014, Bangladesh Bank 2016, Fastcash 2018

6.3 Hacking Campaigns

6.3.1 Sony | Park Jin Hyok | 2014

6.3.2 Bangladesh Bank | Park Jin Hyok | 2018

6.3.3 Fastcash | Lazarus Group, alias „Hidden Cobra” & Park Jin Hyok | 2018

6.4 Malware, Hacking Suites

7 Products

7.1 NSO Group’s Pegasus Spyware

Targets: iOS, Android, Blackberry

Methods: Phishing, Zero-day-exploits, Persistance and stealth monitoring, Jailbreak, Hooking (Cydia Mobile Substrate)

25.08.2018 – Sophisticated, persistent mobile attack against high-value targets on iOS – Citizen Lab, Lookout – https://blog.lookout.com/trident-pegasus

-

„…an active threat using three critical iOS zero-day vulnerabilities that, when exploited, form an attack chain that subverts even Apple’s strong security environment. We call these vulnerabilities “Trident.””

-

„NSO Group is an Israeli-based organization that was acquired by U.S. company Francisco Partners Management in 2010, and according to news reports specializes in “cyber war.” Pegasus is highly advanced in its use of zero-days, obfuscation, encryption, and kernel-level exploitation.”

-

„…depending on the country of use and feature sets purchased by the user, the spyware capabilities include accessing messages, calls, emails, logs, and more from apps including Gmail, Facebook, Skype, WhatsApp, Viber, FaceTime, Calendar, Line, Mail.Ru, WeChat, SS, Tango, and others.”

-

„It is also being used to attack high-value targets for multiple purposes, including high-level corporate espionage on iOS, Android, and Blackberry.”

-

Technical Analysis of Pegasus Spyware – Lookout – https://info.lookout.com/rs/051-ESQ-475/images/lookout-pegasus-technical-analysis.pdf

-

„Pegasus is the most sophisticated privately-developed attack Lookout has encountered on a mobile endpoint.”

-

„The Israeli based NSO Group has managed to avoid the spotlight of the cyber security community despite being in oper-ation for over five years. Founded in 2010 by Niv Carmi, Shalev Hulio, and Omri Lavie, NSO Group has publicly stated that it develops and sells mobile phone surveillance software to governments around the world. It has claimed that its surveil-lance capability is undetectable with one of the founders stating, “We’re a complete ghost.””

-

„A user infected with this spyware is under complete surveillance by the attacker because, in addition to the apps listed above, it also spies on: Phone calls, Call logs, SMS messages the victim sends or receives, Audio and video communications that (in the words a founder of NSO Group) turns the phone into a “walkie-talkie””

-

Stage 1 – Delivery and WebKit vulnerability (CVE-2016-4657) / Stage 2 – Jailbreak (CVE-2016-4655, CVE-2016-4656) / Stage 3 – Espionage software

-

„…functions of the type one would expect from an enterprise-class software development organization.”

-

„Pegasus is one of the most sophisticated pieces of surveillance and espionage software that Lookout has investigated.”

-

18.09.2018 – Hide and Seek – Citizen Lab (Bill Marczak, John Scott-Railton, Sarah McKune, Bahr Abdul Razzak, and Ron Deibert) – https://citizenlab.ca/2018/09/hide-and-seek-tracking-nso-groups-pegasus-spyware-to-operations-in-45-countries/

-

„Israel-based “Cyber Warfare” vendor NSO Group produces and sells a mobile phone spyware suite called Pegasus. To monitor a target, a government operator of Pegasus must convince the target to click on a specially crafted exploit link, which, when clicked, delivers a chain of zero-day exploits to penetrate security features on the phone and installs Pegasus without the user’s knowledge or permission. Once the phone is exploited and Pegasus is installed, it begins contacting the operator’s command and control (C&C) servers to receive and execute operators’ commands, and send back the target’s private data, including passwords, contact lists, calendar events, text messages, and live voice calls from popular mobile messaging apps. The operator can even turn on the phone’s camera and microphone to capture activity in the phone’s vicinity.”

-

Zero-day-exploits for Apple iPhone

7.2 Hacking Team

7.3 FinFisher / FinSpy (Gamma Group)

Hersteller: Gamma Group, Deutschland / UK

Target: iOS, Android

https://en.wikipedia.org/wiki/FinFisher

-

According to announcements from ESET, FinFisher and FinSpy are detected by ESET antivirus software as “Win32/Belesak.D” trojan.

-

10.07.2019 | Securelist / Kaspersky | GReAT, AMR | New FinSpy iOS and Android implants revealed ITW | https://securelist.com/new-finspy-ios-and-android-implants-revealed-itw/91685/

-

„…capable of collecting personal information such as contacts, SMS/MMS messages, emails, calendars, GPS location, photos, files in memory, phone call recordings and data from the most popular messengers.”

-

iOS:

-

„The targeted applications include secure messengers such as Threema, Signal and Telegram.”

-

„…this implant can only be installed on jailbroken devices…”

-

„…an attacker using the main infection vector will need physical access in order to jailbreak it.”

-

-

Android:

-

„The Android implant has similar functionality to the iOS version, but it is also capable of gaining root privileges on an unrooted device by abusing the DirtyCow exploit, which is contained in the malware.”

-

-

7.4 Cellebrite

https://www.cellebrite.com/de/startseite/

7.4.1 Presse & Medien

-

17.06.2019 | apo, derstandard.at | Sicherheitsfirma Cellebrite prahlt: “Können jedes iPhone hacken” | https://derstandard.at/2000104978794/Sicherheitsfirma-prahlt-Koennen-jedes-iPhone-hacken

-

„UFED Premium. Das israelische Sicherheitsdienstleister Cellebrite hat ganz öffentlich eine neue Version seiner Software angekündigt.”

-

„Die Premium-Ausgabe des Universal Forensic Extraction Device (UFED) soll nämlich sämtliche aktuellen iPhones und iPads knacken können – derstandard.at/2000104978794/Sicherheitsfirma-prahlt-Koennen-jedes-iPhone-hacken”

-

„Mit der aktuellen Version von UFED Premium verspricht man jetzt auch, zahlreiche High-End-Android-Devices knacken zu können. – derstandard.at/2000104978794/Sicherheitsfirma-prahlt-Koennen-jedes-iPhone-hacken.”

-

7.4.2 Strafverfolgung

7.4.2.1 Ermittlung

„Verschaffen Sie sich Zugang zu einer Vielzahl von Beweisquellen, unter anderem verschlüsselte oder gesperrte Mobilgeräte, öffentliche und private Social-Media- und andere Cloud-Daten.”

-

Field Series

-

„Extrahieren Sie Kennwörter, deaktivieren oder umgehen Sie Benutzersperren und decodieren Sie Daten von über 1.500 Mobilanwendungen innerhalb von Minuten.”

-

„Diese zweckorientierte digitale forensische Software basiert auf der bewährten UFED-Plattform”

-

Datenblatt:

-

„The data sources that matter most: 95% Mobile device. 59% Third-party apps. 45% Wireless/cellular providers. 32% Cloud providers.”

-

-

7.4.2.2 Labor

„Holen Sie sich mithilfe von fortschrittlichen Methoden für das Entsperren, das Umgehen von Sperren und die entschlüsselte physikalische Extraktion Beweise aus einer Vielfalt von Geräten, selbst aus den neuesten marktführenden Exemplaren. Benutzersperren und Verschlüsselungen können es nicht mit der UFED-Technologie und den Services von Cellebrite aufnehmen.”

„Extrahieren Sie physikalische und logische Gerätedaten und Dateisystemdaten mithilfe von herausragenden Methoden wie exklusive Bootloaders und Advanced ADB. Stellen Sie Beweise aus gelöschten Bildern und Daten wieder her, analysieren Sie unbekannte Datenbanken, finden Sie verborgene Inhalte und Passwörter und führen Sie robuste Suchen mit fortschrittlichen Dekodier- und Analysetools durch. Fortlaufende Aktualisierungen unserer UFED-Produkte sichern den Zugang zu den neuesten Geräten und Anwendungen.”

-

Pro Series

-

„Diese umfassende Laborlösung von Cellebrite bietet durch die Enthüllung der meisten Daten aus verschiedenen Geräten und Anwendungen, Social Media und cloudbasierten Quellen eine digitale Intelligenz.”

-

„Die UFED Pro Series verfügt über eine benutzerfreundliche und leistungsstarke Analysefunktion und vereinfacht und bereichert die Analyse von komplexen Daten aus unterschiedlichen Quellen, sodass Sie innerhalb von Minuten bedeutende Muster und Verbindungen erkennen können.”

-

„Verwenden Sie umfassende Tools, die effektiv auf Daten aus verschiedenen digitalen Quellen zugreifen, und holen Sie mehr aus Texten, Anrufprotokollen und Fotos heraus. Dank moderner Funktionen umgehen Sie Kennwörter, heben Sperren auf und lösen Verschlüsselungsprobleme und können aus den meisten Geräten, Betriebssystemen und Anwendungen vollständige Datensätze herausziehen und decodieren. Sie können außerdem öffentliche und private Daten aus Social Media und anderen cloudbasierten Quellen extrahieren und konservieren und erhalten so eine Vielzahl von forensisch einwandfreien digitalen Beweisen.”

-

7.4.3 Militär und Geheimdienst

„Human Intelligence-Operationen können den digitalen Fußabruck einer Person, der aus dem Mobiltelefon an einem Grenzposten extrahiert wurde, mit einer Datenbank vergleichen und so potenzielle Bedrohungen identifizieren.”

7.4.4 Lösungen und Produkte

7.4.4.1 Extrahieren und Decodieren

-

UFED Premium

-

A Comprehensive Solution to Access iOS and High-End Android Devices

-

Android

-

Bypass or determine locks on all flagship Samsung devices

-

-

-

UFED Ultimate/PA

-

„UFED Ultimate bietet marktführenden Zugang zu digitalen Geräten und unübertroffene Funktionen zum Extrahieren und Dekodieren sämtlicher Daten.”

-

„Umgehen Sie problemlos Muster, Passwörter oder PIN-Sperren und beheben Sie Verschlüsselungsprobleme, damit Ihr Team schneller Daten extrahieren und analysieren kann.”

-

„Mithilfe von exklusiven Bootloaders, Advanced ADB und anderen Wiederherstellungsmethoden können Sie forensisch einwandfreie logische, physikalische Extraktionen und Dateisystemextraktionen intakter und gelöschter Daten aus einer Vielzahl von digitalen Geräten durchführen. Sie haben Zugriff auf Live-Daten, auf verborgene oder sogar gelöschte Daten in Smartphones, älteren Handys, Tablets, Players, GPS-Geräten, SIM-Karten, Smartuhren, Massenspeichergeräten und mehr.”

-

8 Überwachungsmethoden

8.1 IMSI-Catcher

-

Gotta Catch ‘Em All: Understanding How IMSI-Catchers Exploit Cell Networks, https://www.eff.org/wp/gotta-catch-em-all-understanding-how-imsi-catchers-exploit-cell-networks